- 1. Teil: Einleitung

- 2. Teil: Analyse der Anwendung

- 3. Teil: Datenfluss-Diagramm

- 4. Teil: Ermittlung und Einstufung von Bedrohungen

- 5. Teil: Security Controls – Maßnahmen zur Bedrohungsabwehr

- 6. Teil: Bedrohungsanalyse – Threat Analysis

- 7. Teil: Einstufung von Bedrohungen – Ranking of Threats

- 8. Teil: Gegenmaßnahmen

- 9. Teil: Zusammenfassung

Table of Contents

Einstufung von Bedrohungen – Ranking of Threats

Bedrohungen können aus der Perspektive der Risikofaktoren eingestuft werden. Durch die Bestimmung des Risikofaktors der identifizierten Bedrohungen ist es möglich, eine Prioritätenliste zu erstellen, um bei einer Strategie zu unterstützen, welche der Bedrohungen zuerst bearbeitet werden müssen. Verschiedene Risikofaktoren können verwendet werden, um zu bestimmen, welche Bedrohungen als hohes, mittleres oder niedriges Risiko eingestuft werden können.

Generell verwenden die verschiedenen Risiko-Ranking-Modelle verschiedene Faktoren um Risiken zu modellieren. Der Fokus ist je nach Modell etwas unterschiedlich. Im Folgenden werden verschiedene Modelle vorgestellt.

DREAD

Eines der Risikomodelle ist von Microsoft und heißt DREAD. Der Name steht für das Akronym der Abkürzungen der einzelnen, zu bewertenden technischen Risikofaktoren:

- Damage – wie groß wäre der Schaden, wenn der Angriff erfolgreich ist?

- Reproducibility – wie einfach wäre der Angriff reproduzierbar?

- Exploitability – wieviel Zeit, Aufwand und Erfahrung sind notwendig, um die Bedrohung auszunutzen?

- Affected Users – wenn eine Bedrohung ausgenutzt werden würde, wieviel Prozent der Benutzer wären betroffen?

- Discoverability – Wie leicht ist die Bedrohung für einen Angreifer zu entdecken?

Bei diesem Modell wird die Eintrittswahrscheinlichkeit anhand dieser Risikofaktoren bewertet. Dies erlaubt dem Analysten die gefundenen Risiken anhand der einfachen Fragen einzuschätzen und jeweils einen Score zu vergeben. Der Wertebereich geht von 0 bis 10, wobei 0 keine Bedrohung und 10 die höchste Bedrohungsstufe darstellt. Damit der allgemeine Grad des Risikos eingestuft werden kann, bildet man am Ende den Durchschnittswert der einzelnen Faktoren.

Am Beispiel der Bibliothek-Anwendung BiFi könnte eine Bedrohung sein:

- „Ein Angreifer hat Zugriff auf vertrauliche Informationen von Studenten, Mitarbeiter und Bibliothekare“

| Risiko-Faktor | Einschätzung | Faktor |

| Damage | Bedrohung der Reputation sowie Gefahr von finanzieller und rechtlicher Haftung | 8 |

| Reproducibility | Komplett reproduzierbar | 10 |

| Exploitability | Man muss sich im selben Netzwerksegment befinden, oder den Router kompromittieren | 7 |

| Affected Users | Alle Benutzer sind betroffen | 10 |

| Discoverability | Kann einfach entdeckt werden | 10 |

| DREAD-Score | 9 |

DREAD-Score: (8+10+7+10+10) / 5 = 9

Bei dieser Bedrohung ist der DREAD-Score 9 auf eine 10-Punkte-Skala, was sicherlich ein hohes Risiko darstellt.

Generisches Risiko-Modell

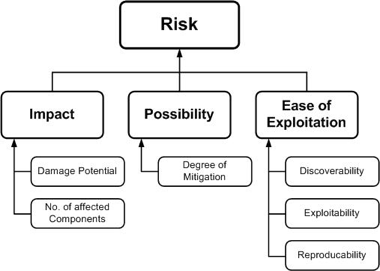

Ein anderer Ansatz, um eine generische Risiko-Einschätzung machen zu können, rückt die Wahrscheinlichkeit des Angriffs und den Grad des Schadens ins Zentrum der Betrachtung:

Risiko = Wahrscheinlichkeit x Auswirkung

Die Wahrscheinlichkeit ist definiert durch den Schweregrad bzw. die Einfachheit, mit der ein Angriff ausgeführt werden kann. Dies hängt vom Typ der Bedrohung und der Charakteristik des Systems ab, sowie der Möglichkeit, die Bedrohung zu erkennen und auszunutzen, insbesondere wenn keine angemessenen Gegenmaßnahmen vorhanden sind.

Die folgenden Fragen sollte man sich dabei stellen:

- Kann ein Angreifer die Schwachstelle von der Ferne aus nutzen?

- Muss der Angreifer dazu authentifiziert sein?

- Kann der Angriff automatisiert werden?

Die Auswirkung hängt hauptsächlich vom Schadenspotential ab, sowie der Ausweitung des Schadens auf andere verwendete Komponenten des Systems.

Fragen um das Schadenspotential zu ermitteln sind:

- Kann der Angreifer das System komplett übernehmen und manipulieren?

- Kann der Angreifer Administratorrechte des Systems bekommen?

- Kann ein Angreifer das System anstürzen lassen?

- Kann der Angreifer Zugriff auf sensible oder geheime Informationen erhalten?

Fragen um die Ausweitung des Schadens einschätzen zu können:

- Welche und wie viele Datenquellen und Systemkomponenten können betroffen sein?

- Wie tief in die Infrastruktur kann ein Angreifer eindringen?

Diese Beispiele helfen bei der Berechnung des Gesamtrisikos, indem den einzelnen Faktoren qualitative Werte wie hoch, mittel und niedrig zugewiesen werden. Qualitative Werte anstatt quantitative Werte (wie beim DREAD-Modell) sollen dabei helfen, das Ranking zu kompliziert und zu subjektiv werden zu lassen.

Weitere Modelle

Außer den beiden gezeigten Modellen gibt es noch zahlreiche andere Modelle für die Bedrohungsanalyse und des Rankings. Einige seien hier kurz genannt.

Trike – hat Ähnlichkeiten mit Microsoft’s DREAD, ist aber mehr Risiko-basiert mit unterschiedlichen Modellen für Implementierung, Bedrohung und Risiko.

AS/NZS 4360:2004 Risk Management – Australischer/Neuseeländischer Standard um Risiken formal zu dokumentieren und zu managen. Die Herangehensweise ist einfach, flexibel und iterativ. Allerdings ist keine Methode enthalten, um eine strukturierte Bedrohungs-Analyse durchzuführen.

CVSS – Common Vulnerability Scoring System. Vom US Department of Homeland Security, in Zusammenarbeit mit der NIAC Vulnerability Disclosure Working Group (Cisco Systems, Symantec, ISS, Qualsys, Microsoft, CERT/CC, eBay) entwickelte System. Ein recht umfangreiches um komplexes Werk, das insbesondere auch das Releasemanagement und die Veröffentlichung von Bedrohungen bzw. Patches mit einbezieht. Der Overhead ist recht hoch, wenn das Modell auf ein gründliches Review mit 250 oder mehr Bedrohungen angewendet wird.

OCTAVE – eine sehr umfangreiche Risikomethodik, die ihren Ursprung am Software Institute bei der Carnegie Mellon University hat, in Zusammenarbeit mit CERT. OCTAVE konzentriert sich auf organisatorisches Risiko. Es gibt 2 Varianten: Full OCTAVE für große Organisationen und OCTAVE-S für kleine Organisationen. Beide Varianten haben spezielle Kataloge von Vorgehensweisen, Profilen und Arbeitsblättern, um die Modellierung zu dokumentieren. Ebenfalls ein sehr umfangreiches und komplexes Modell, das für Organisationen mit großen Programmen und Systemen als Ganzes gedacht ist.