- 1. Teil: Einleitung

- 2. Teil: Analyse der Anwendung

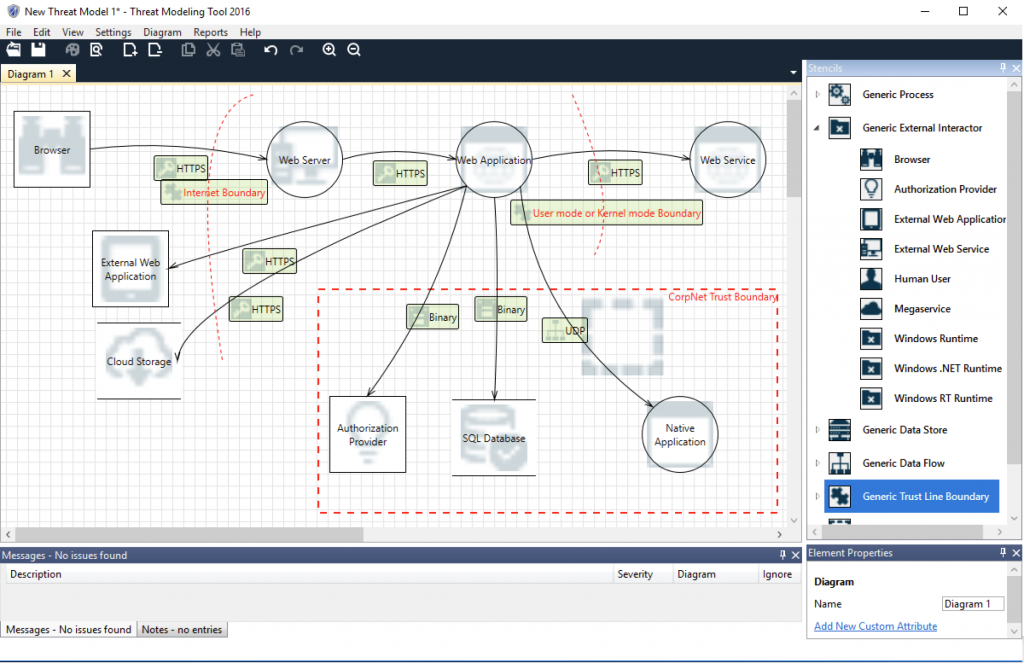

- 3. Teil: Datenfluss-Diagramm

- 4. Teil: Ermittlung und Einstufung von Bedrohungen

- 5. Teil: Security Controls – Maßnahmen zur Bedrohungsabwehr

- 6. Teil: Bedrohungsanalyse – Threat Analysis

- 7. Teil: Einstufung von Bedrohungen – Ranking of Threats

- 8. Teil: Gegenmaßnahmen

- 9. Teil: Zusammenfassung

An dieser Stelle soll eine komprimierte Zusammenfassung angezeigt werden, die die einzelnen Schritte schematisch darstellt. Die Details sind den vorausgehenden Seiten zu entnehmen.

Vorgehensweise im Ganzen

Ziel des Threat Modelings ist es, spezifische Bedrohungen zu identifizieren um daraufhin Maßnahmen abzuleiten und durchzuführen.

- Identifikation von Bedrohungen

- Anwendung analysieren

- Externe Abhängigkeiten ermitteln

- Entry Points identifizieren

- Assets bestimmen

- Trust Levels ermitteln

- Datenflüsse identifizieren

- Security Controls überprüfen und dabei Bedrohungen und Schwachstellen ermitteln

- Überführung der Bedrohungen ins Risikomanagement

- Ist Schutz vorhanden?

- nein -> auf die Liste der Schwachstellen

- ja -> ist der Schutz (noch) ausreichend?

- nein -> auf die Liste der zu überarbeitenden behobenen Schwachstellen

- ja -> auf die Liste der behobenen Schwachstellen

- Ist Schutz vorhanden?

- Schwachstellen nach Kategorien ordnen (anhand STRIDE und ASF)

- Bedrohungsprofil erstellen

- Gegenmaßnahmen einleiten

- Mögliche Maßnahmen / Milderungen Identifizieren und Auswählen

- Abnahmekriterien zur Implementierung der Gegenmaßnahme erstellen

- Implementierung der Gegenmaßnahme beauftragen/durchführen

- Abnahme durchführen / ggf. nacharbeiten

Der Vorgang des Findens von Bedrohungen und der Überarbeitung der Einschätzung einer Bedrohung ist ein Vorgang, der regelmäßig wiederholt werden muss, da sich die Möglichkeiten ständig ändern, Schwachstellen auszunutzen.

Tools

Für die grafische Modellierung gibt es von Microsoft ein freies Tool, das unabhängig von der Programmiersprache eingesetzt werden kann: